ID : level4

Passwd : suck my brain

- 먼저 hint를 확인해본다

- /etc/xinetd.d/에 백도어를 심어놓았다고 했으니 해당 위치로 이동해본다!

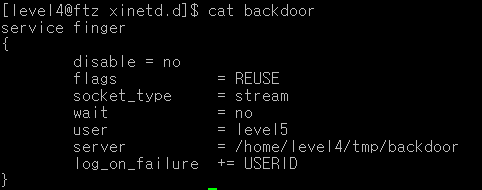

backdoor가 있는 것을 확인할 수 있다!

- backdoor를 보면,

코드 내용 전체를 알 수는 없지만 finger라는 명령어를 실행하면 server위치의 해당 파일이 실행되는 것이라고 추측했다..

그리고 user에는 level5가 걸려있는 것을 확인가능하다

- /home/level4/tmp 위치에 backdoor 파일을 만든다

이때 파일의 내용을 my-pass 명령어가 실행되도록 한다!

- finger 명령어를 실행하면 아무 일도 일어나지 않는다!

finger 명령어를 더 자세히 알아보아야 할 것 같아 검색해봤다

* finger

: 사용자의 계정정보를 확인하는 명령어

- finger : 현재 시스템에 로그인 되어 있는 사용자 보여줌

- finger user명 : 로컬에 접속

- finger @host명 : 해당서버에 접속해 있는 모든 유저 정보 출력

-finger user명 @host명 or finger @host명 user명 : 원격서버의 사용자계정정보 확인

* 정리

① 그냥 finger 명령어는 /etc/xinetd.d 속 backdoor파일의 finger가 아닌 /usr/bin의 finger명령어이다

② winetd.d는 슈퍼데몬에 관련된 폴더이며, 데몬은 인터넷에 접근했을 때 서비스를 처리해주는 프로그램이다

③ 그러므로 인터넷으로의 접근이 오면 backdoor에서 설정한 finger의 명령어가 동작할 것

④ finger 명령어를 통해 데몬을 이용할 수 있게 인터넷으로 명령어를 작성하면 backdoor에서 설정한 finger 명령어가

동작

⑤ /usr/bin/finger를 이용해 원격접속(@localhost)하면 /etc/xinetd.d/backdoor에서 설정한 /home/level4/tmp/backdoor

파일의 finger를 동작시킨다

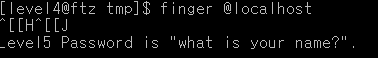

- 결과